articulo original escrito por David Sonstebo, cofundador de IOTA

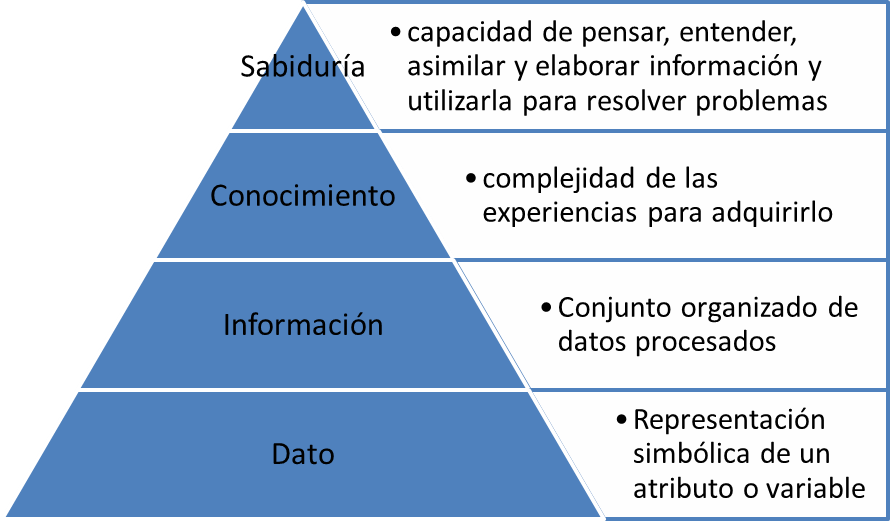

la piramide DICS (en ingles DIKW pyramid) podría ser definida como un conjunto de modelos para representar las relaciones aparentemente estructurales entre Datos, Información, Conocimiento, y en algunos casos Sabiduría.

la piramide DICS (en ingles DIKW pyramid) podría ser definida como un conjunto de modelos para representar las relaciones aparentemente estructurales entre Datos, Información, Conocimiento, y en algunos casos Sabiduría.

Los datos son la semilla de la que brota y florece la información, el conocimiento y la sabiduría. Los fotones que golpean sus lentes oculares, las ondas sonoras que viajan hacia su canal auditivo y los nervios de su piel que se disparan en respuesta a cualquier cosa táctil son datos brutos. Nuestros cerebros tienden a confiar en que estos datos son honestos, un reflejo de su verdadero entorno, por lo que automáticamente el cerebro extrae información de él y el conocimiento se establece en el cerebro, que es cómo somos capaces de hacer virtualmente todo lo que hacemos. En resumen: los datos son tremendamente importantes.

Pero, ¿qué sucede si los datos se corrompen de alguna manera? La pirámide DICS colapsa. La información derivada de ella y, por lo tanto, el conocimiento en el que basamos cada vez más nuestras decisiones, será erróneo. Como veremos, al confiar cada vez más en los grandes datos automatizados, esto puede ser muy costoso e incluso mortal.

Para poner el tema en términos tangibles, exploremos un caso de uso del mundo real que se basa fundamentalmente en la integridad de los datos y que combina Internet-de-Things con la economía. En la vida de los agricultores en economías emergentes como Kenia, el rendimiento de una cosecha, o la falta de ella, puede significar la diferencia muy real entre poder costear las necesidades y la de estar desnutridos y hambrientos. Las sequías pueden hacer que todo un verano de trabajo duro y ahorros de por vida se desperdicien. Por lo tanto, los proveedores de seguros y los agricultores han comenzado a adoptar un modelo de seguro innovador en el que los agricultores cobran si no hay suficiente lluvia en una temporada para tener una cosecha exitosa. Este modelo se basa en datos de estaciones meteorológicas IOT locales que deciden si se debe pagar o no. Esto es muy eficiente, ya que elimina el componente humano caro y propenso a errores para la compañía de seguros, que de lo contrario tendría que ir a revisar los reclamos locales para cada cultivo y resolver un reclamo con cada agricultor manualmente. Sin embargo, debido a que los datos son ahora la única decisión de si el dinero se mueve del Partido A (proveedor de seguro) al Partido B (el asegurado), existe un incentivo directo para que ambas partes alteren los datos a su favor. Así que con este ejemplo en mente vamos a profundizar en la integridad de los datos y su papel vital.

Integridad de los datos

En términos breves,’ Integridad de los datos’ se refiere al hecho de que usted puede confiar en que los datos son honestos e intactos. Genuinos. Desafortunadamente, como estamos empezando a explorar en este artículo, hay incentivos muy abrumadores para manipular los datos, y en el status quo actual sucede todo el tiempo.

Hay esencialmente 2 métodos que se pueden utilizar para falsificar datos. Hardware y software. La primera es «censurar el sensor». Esto se logra fácilmente evitando que el sensor recoja datos reales de su entorno al alimentarlo con entradas falsas. En nuestro escenario antes mencionado, uno podría lograr esto simplemente colocando un paraguas sobre el sensor de lluvia, lo cual invalidaría inmediatamente los datos de la estación meteorológica. En otras palabras: El insumo de basura es igual a la producción de basura. La solución para mitigar este obstáculo de hardware fundamental de la integridad de datos es mantener la ubicación de los sensores en secreto y/o monitoreados, y tener redundancia Bizantina tolerante a fallas I. E. más sensores generando datos para la comparación. Afortunadamente, por el bien de la integridad de los datos, este método de’ censurar los sensores’ requiere que la parte deshonesta primero localice el sensor (es) y luego invierta un esfuerzo continuo para manipular su entrada, todo mientras que evita ser detectado haciéndolo.

El otro método, más potente para falsificar datos, consiste en manipularlos tras su introducción en una base de datos central. El sensor puede estar haciendo su trabajo perfectamente, registrando con precisión la cantidad de lluvia, pero todo esto es inútil si los datos son manipulados posteriormente. Para las compañías de seguros con acceso directo a la base de datos esto es literalmente tan fácil como hacer clic en un botón. Para la otra parte (los asegurados) representa un reto de acceso, pero esto se logra fácilmente hackeando la base de datos o haciendo que alguien desleal en el interior la altere en su nombre. El seguro es sólo una de las innumerables industrias donde esto se aplica. Éstos van desde la manipulación relativamente inocua hasta la cuestión de la vida y la muerte.

Hay un sinfín de ejemplos de estudiantes que irrumpen en la base de datos central de su escuela para alterar sus calificaciones favorablemente.

En nuestra era de registros médicos digitales esto presenta un enorme potencial de devastación. No es difícil imaginar a un Blackhat nefasto o un ciberterrorista alterar la base de datos de un hospital que contiene los registros médicos que informan qué tipo de drogas y dosis debe tomar cada paciente. Este escenario se vuelve letal con sólo tocar unos pocos botones. Del mismo modo, en los ensayos clínicos de medicamentos existe un fuerte incentivo para modificar los datos o etapas en un estudio después del hecho que lleva a la pérdida de financiación en el mejor de los casos, y las drogas peligrosas en el mercado en el peor de los casos. Por último, a medida que nos adentramos en las mas excitantes aplicaciones de uso, las interacciones cerebrales y los implantes biotecnológicos, la importancia de la integridad de los datos seran mas importantes año tras año.

Un último ejercicio de verificación de la realidad viene de contemplar que estamos en la cúspide de la era autónoma, que trae consigo responsabilidad por poder. Es natural prever que las empresas que fabrican vehículos sin conductor tengan un incentivo muy convincente para alterar los datos de la caja negra de sus coches si revela que su ingeniería, y no las acciones del conductor fallecido fue la culpa de una tragedia.

Estos ejemplos y una plétora ilimitada de otros revelan la urgente necesidad de una solución al problema de la integridad de los datos en nuestra antigua infraestructura de base de datos, pero aún más en las nuevas infraestructuras emergentes basadas en IOT. Afortunadamente, tal solución existe.

La solución

TANGLE

La Tangle – el libro contable, distribuido, sin permisos de IOTA – resuelve este problema garantizando la integridad de los datos almacenándolos de forma distribuida y sin confianza entre los nodos de la red. Ahora es auditable públicamente porque todos en el clúster conectado tienen una copia. Esto elimina el punto único de fracaso. Ahora es imposible para alguien alterar los datos originales sin que el resto de la red vea que ahora es incompatible con su copia. La integridad de los datos está garantizada.

Además, a diferencia de las antiguas cadenas de bloques donde cuesta dinero enviar/almacenar datos, esto es totalmente gratis en la red IOTA. Del mismo modo, en la antigua arquitectura de bloques, los datos sobrecargan y ralentizan la red, mientras que en la Tangle de IOTA refuerza la seguridad de la red y la hace aún más eficiente. Finalmente, gracias a la arquitectura única del libro mayor de Tangle, se permite la partición de la red, lo que significa que se pueden ramificar clusters desde la tangle principal y establecer redes locales que garanticen la integridad de los datos sin tener que preocuparse por la conexión continua a Internet, que puede ser escasa.

Por supuesto, no hay razón para guardar todo el conjunto de datos en la Tangle, todo lo que necesita es almacenar los hashes. Hashes es el equivalente de la biometría para los datos, si alteras el contenido de los datos – su ADN – obtendrás un hash diferente, revelando que ha sido manipulado. IOTA está específicamente diseñado para ser el medio de envío de datos que garantice su integridad, incluso en la periferia de la red.

Traduccion realizada por Deepl.